Las redes en la nube y en el edge están configurando una nueva línea de defensa, denominada computación confidencial, para proteger la creciente riqueza de datos que los usuarios procesan en esos entornos.

Definición de Computación Confidencial

La computación confidencial es una forma de proteger los datos en uso, por ejemplo, mientras están en la memoria o durante la computación, y evita que alguien vea o altere el trabajo.

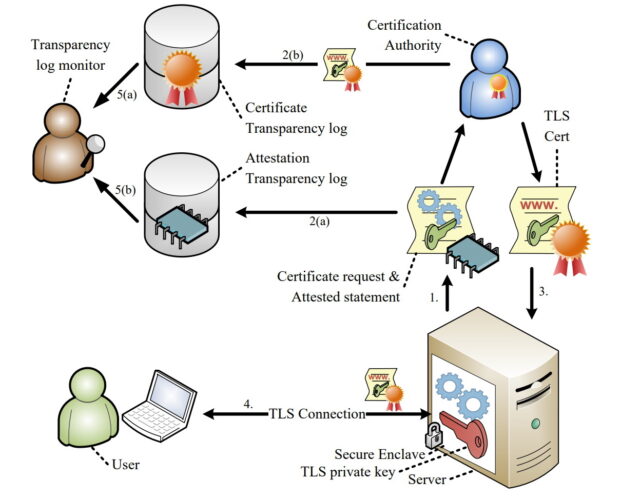

Usando claves criptográficas vinculadas a los procesadores, la computación confidencial crea un entorno de ejecución confiable o un enclave seguro. Ese espacio digital seguro respalda una prueba firmada criptográficamente, llamada atestación, de que el hardware y el firmware están configurados correctamente para evitar la visualización o alteración de sus datos o código de aplicación.

En el lenguaje de los especialistas en seguridad, la computación confidencial ofrece garantías de privacidad de datos y códigos, así como su integridad.

¿Qué Hace que la Computación Confidencial Sea Única?

La computación confidencial es una capacidad relativamente nueva para proteger los datos en uso.

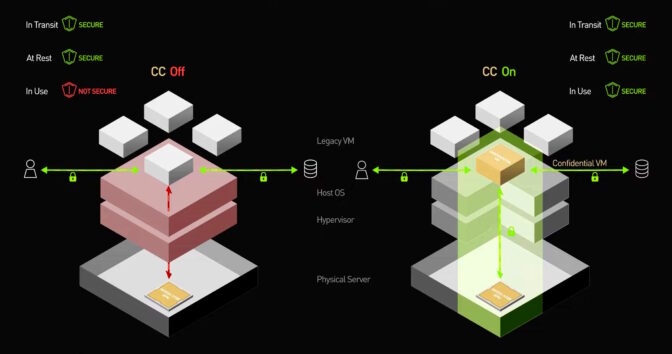

Durante muchos años, las computadoras han usado el cifrado para proteger los datos que están en tránsito en una red y los datos en reposo, almacenados en una unidad o en un chip de memoria no volátil. Pero sin una forma práctica de ejecutar cálculos en datos cifrados, los usuarios corrían el riesgo de que sus datos fueran vistos, codificados o robados mientras estaban en uso dentro de un procesador o memoria principal.

Con la computación confidencial, los sistemas ahora pueden cubrir las tres patas del taburete del ciclo de vida de los datos, por lo que los datos nunca están claros.

En el pasado, la seguridad de computación se centraba principalmente en proteger los datos de los sistemas propiedad de los usuarios, como los servidores de su empresa. En este escenario, está bien que el software del sistema vea los datos y el código del usuario.

Con la llegada de la computación en la nube y en el edge, los usuarios ahora ejecutan rutinariamente sus cargas de trabajo en computadoras que no son de su propiedad. Entonces, la computación confidencial cambia el enfoque para proteger los datos de los usuarios de quienquiera que sea el propietario de la máquina.

Con la computación confidencial, el software que se ejecuta en la nube o en la computadora en el edge, como un sistema operativo o un hipervisor, aún administra el trabajo. Por ejemplo, asigna memoria al programa del usuario, pero nunca puede leer ni alterar los datos en la memoria asignada por el usuario.

Cómo la Computación Confidencial Obtuvo Su Nombre

Un trabajo de investigación de 2015 fue uno de varios que utilizaron las nuevas Extensiones de Guardia de Seguridad (Intel SGX) en CPU x86 para mostrar lo que es posible. Llamó a su enfoque VC3, por Computación en la Nube Confidencial Verificable, y el nombre, o al menos parte de él, se mantuvo.

“Comenzamos a llamarlo computación confidencial en la nube”, dijo Felix Schuster, autor principal del artículo de 2015.

Cuatro años más tarde, Schuster cofundó Edgeless Systems, una empresa en Bochum, Alemania, que desarrolla herramientas para que los usuarios puedan crear sus propias aplicaciones de computación confidencial para mejorar la protección de datos.

La computación confidencial es “como adjuntar un contrato a sus datos que solo permite hacer ciertas cosas con ellos”, dijo.

¿Cómo Funciona la Computación Confidencial?

Echando un vistazo más profundo, la computación confidencial se asienta sobre una base llamada raíz de confianza, que se basa en una clave segura única para cada procesador.

El procesador verifica que tenga el firmware correcto para comenzar a operar con lo que se llama un arranque seguro y medido. Ese proceso genera datos de referencia, verificando que el chip esté en un estado seguro conocido para comenzar a trabajar.

A continuación, el procesador establece un enclave seguro o un entorno de ejecución de confianza (TEE) aislado del resto del sistema donde se ejecuta la aplicación del usuario. La aplicación trae datos cifrados al TEE, los descifra, ejecuta el programa del usuario, cifra el resultado y lo envía.

En ningún momento el propietario de la máquina pudo visualizar el código o datos del usuario.

Otra pieza es crucial: le demuestra al usuario que nadie puede manipular los datos o el software.

La prueba se entrega a través de un proceso de varios pasos llamado atestación (consulte el diagrama anterior).

La buena noticia es que los investigadores y los servicios disponibles comercialmente han demostrado trabajos de computación confidencial, que a menudo brindan seguridad de datos sin afectar significativamente el rendimiento.

Reducción de los Perímetros de Seguridad

Como resultado, los usuarios ya no necesitan confiar en todos los administradores de software y sistemas en empresas de nube y en el edge separadas en ubicaciones remotas.

La computación confidencial cierra muchas puertas que a los piratas informáticos les gusta usar. Aísla los programas y sus datos de los ataques que podrían provenir del firmware, los sistemas operativos, los hipervisores, las máquinas virtuales, incluso las interfaces físicas como un puerto USB o un conector PCI Express en la computadora.

El nuevo nivel de seguridad promete reducir las violaciones de datos que aumentaron de 662 en 2010 a más de 1000 para 2021 solo en los EE. UU., según un informe del Identity Theft Resource Center.

Dicho esto, la computación confidencial es una gran herramienta de seguridad, ya que pone el control directamente en manos de los «propietarios de los datos».

Casos de Uso para Computación Confidencial

Los usuarios con conjuntos de datos confidenciales e industrias reguladas como bancos, proveedores del área de la salud y gobiernos se encuentran entre los primeros en utilizar la computación confidencial. Pero eso es solo el comienzo.

Debido a que protege los datos confidenciales y la propiedad intelectual, la computación confidencial permitirá que los grupos sientan que pueden colaborar de manera segura. Comparten una prueba certificada de que su contenido y código fueron protegidos.

Ejemplos de aplicaciones para la computación confidencial incluyen:

- Empresas que ejecutan contratos inteligentes con cadenas de bloques

- Hospitales de investigación que colaboran para entrenar modelos de IA que analizan tendencias en datos de pacientes

- Minoristas, proveedores de telecomunicaciones y otros en el edge de la red, que protegen la información personal en lugares donde es posible el acceso físico a la computadora

- Los proveedores de software pueden distribuir productos que incluyen modelos de IA y algoritmos patentados mientras preservan su propiedad intelectual.

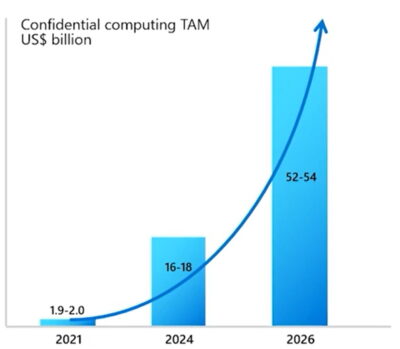

Si bien la computación confidencial está comenzando en los servicios de nube pública, se extenderá rápidamente.

Los usuarios necesitan de la computación confidencial para proteger los servidores en el edge en ubicaciones desatendidas o de difícil acceso. Los data centers empresariales pueden usarlo para protegerse contra ataques internos y proteger una carga de trabajo confidencial de otra.

Hasta ahora, la mayoría de los usuarios se encuentran en una etapa de prueba de concepto con la esperanza de poner las cargas de trabajo en producción pronto, dijo Schuster.

De cara al futuro, la computación confidencial no se limitará a cargas de trabajo delicadas o con fines especiales. Se utilizará ampliamente, como los servicios en la nube que alojan este nuevo nivel de seguridad.

De hecho, los expertos predicen que la computación confidencial será tan utilizada como el cifrado.

Los proveedores potenciales de la tecnología motivaron en 2019 a lanzar el Consorcio de Computación Confidencial, parte de la Fundación Linux. Los miembros de CCC incluyen líderes en procesadores y en la nube, así como docenas de empresas de software.

Los proyectos del grupo incluyen el SDK Open Enclave, un framework para crear entornos de ejecución confiables.

“Nuestro mayor mandato es apoyar todos los proyectos de código abierto que son partes fundamentales del ecosistema”, dijo Jethro Beekman, miembro del consejo asesor técnico de CCC y vicepresidente de tecnología de Fortanix, una de las primeras empresas emergentes fundadas para desarrollar software de computación confidencial.

“Es un paradigma convincente poner la seguridad en el nivel de los datos, en lugar de preocuparse por los detalles de la infraestructura; eso debería resultar en no tener que leer sobre violaciones de datos en el periódico todos los días”, dijo Beekman, quien escribió su disertación de Ph.D en 2016 sobre computación confidencial.

Cómo Está Evolucionando la Computación Confidencial

Las implementaciones de la computación confidencial están evolucionando rápidamente.

A nivel de CPU, AMD ha lanzado la Virtualización Cifrada Segura con Paginación Anidada Segura (SEV-SNP). Extiende la protección a nivel de proceso en Intel SGX a máquinas virtuales completas, para que los usuarios puedan implementar computación confidencial sin necesidad de volver a escribir sus aplicaciones.

Los principales fabricantes de procesadores se han alineado para apoyar este enfoque. El soporte de Intel viene a través de las nuevas Trusted Domain Extensions. Arm ha descrito su implementación, llamada Realms.

Los defensores de la arquitectura de procesador RISC-V están implementando computación confidencial en un proyecto de código abierto llamado Keystone.

Aceleración de la Computación Confidencial

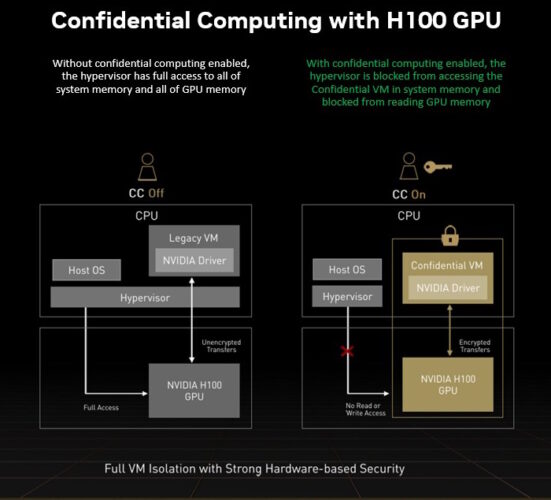

NVIDIA está llevando la aceleración de GPU a la computación confidencial de estilo VM al mercado con sus GPU de arquitectura Hopper.

Las GPU H100 Tensor Core permiten la computación confidencial para una amplia gama de casos de uso de IA y computación de alto rendimiento. Esto les da a los usuarios de estos servicios de seguridad acceso a computación acelerada.

Mientras tanto, los proveedores de servicios en la nube ofrecen servicios basados en una o más de las tecnologías subyacentes o sus propios híbridos únicos.

Qué Sigue para la Computación Confidencial

Con el tiempo, las pautas y estándares de la industria surgirán y evolucionarán para los aspectos de la computación confidencial, como la certificación y la E/S eficiente y segura, dijo Beekman de CCC.

Si bien es una herramienta de privacidad relativamente nueva, la capacidad de la computación confidencial para proteger el código y los datos y brindar garantías de confidencialidad la convierte en una herramienta poderosa.

De cara al futuro, los expertos esperan que la computación confidencial se combine con otros métodos de privacidad, como el cifrado totalmente homomórfico (FHE), el aprendizaje federado, la privacidad diferencial y otras formas de computación multipartita.

El uso de todos los elementos de la caja de herramientas de privacidad moderna será clave para el éxito a medida que crezca la demanda de IA y privacidad.

Por lo tanto, hay muchos movimientos por delante en el gran juego de ajedrez de la seguridad para superar los desafíos y aprovechar los beneficios de la computación confidencial.

Sumérgete Más Profundo

Para obtener más información, vea «Hopper Confidential Computing: How it Works Under the Hood», sesión S51709 en GTC el 22 de marzo o más tarde (gratis con registro).

Consulte «Confidential Computing: The Developer’s View to Secure an Application and Data on NVIDIA H100», sesión S51684 del 23 de marzo o posterior.

También puede asistir a un panel de discusión el 15 de marzo en la Open Confidential Computing Conference moderado por Schuster y con Ian Buck, vicepresidente de hiperescala y HPC de NVIDIA. Además, Mark Overby, el principal arquitecto de seguridad de la plataforma de NVIDIA, presentó una sesión allí sobre «Attesting NVIDIA GPUs in a Confidential Computing Environment«.

Y mira el video a continuación. (No olvides habilitar los subtítulos en español)