Por toda su sofisticación, la era de Internet ha traído consigo una plaga digital de violaciones de seguridad. El ritmo constante de robos de datos e identidades generó un nuevo movimiento y un mantra moderno que incluso ha sido objeto de un mandato presidencial de EE. UU.: la confianza cero. Así que

¿Qué Es la Confianza Cero?

La confianza cero es una estrategia de ciberseguridad para verificar cada usuario, dispositivo, aplicación y transacción bajo la creencia de que no se debe confiar en ningún usuario o proceso.

Esa definición proviene del informe de NSTAC, un documento de 56 páginas sobre la confianza cero compilado en 2021 por el Comité Asesor de Telecomunicaciones de Seguridad Nacional de EE. UU., un grupo que incluyó docenas de expertos en seguridad dirigidos por un ex CEO de AT&T.

En una entrevista, John Kindervag, el ex analista de Forrester Research que creó el término, señaló que lo define así en su Diccionario de Confianza Cero: La confianza cero es una iniciativa estratégica que ayuda a prevenir las filtraciones de datos al eliminar la confianza digital de una manera que se puede implementar empleando tecnologías listas para usar que mejorarán con el tiempo.

¿Cuáles Son los Principios Básicos de la Confianza Cero?

En su informe de 2010, que acuñó el término, Kindervag estableció tres principios básicos de confianza cero. Debido a que todo el tráfico de red no debe ser de confianza, dijo que los usuarios deben:

- verificar y proteger todos los recursos,

- limitar y garantizar estrictamente el control de acceso, e

- inspeccionar y registrar todo el tráfico de la red.

Es por eso que la confianza cero es conocida a veces por el lema «Nunca confiar, siempre verificar».

¿Cómo se Implementa una Arquitectura de Confianza Cero?

Como sugieren las definiciones, la confianza cero no es una técnica o producto único, sino un conjunto de principios para una política de seguridad moderna.

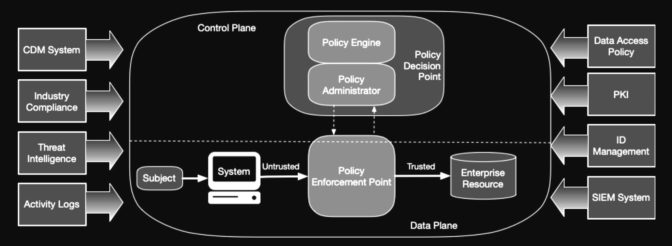

En su informe seminal de 2020, el Instituto Nacional de Normas y Tecnología de EE. UU. (NIST) detalló las pautas para implementar la confianza cero.

Su enfoque general se describe en el gráfico anterior. Utiliza un sistema de información de seguridad y administración de eventos (SIEM) para recopilar datos, y la mitigación y diagnóstico continuo (CDM) para analizarlos y responder a los resultados y eventos que descubre.

Es un ejemplo de un plan de seguridad también llamado arquitectura de confianza cero (ZTA) que crea una red más segura llamada entorno de confianza cero.

Pero no hay talla única para la confianza cero. No hay «un solo plan de implementación para ZTA [porque cada] empresa tendrá casos de uso y recursos de datos únicos», dijo el informe de NIST.

Cinco Pasos para Implementar la Confianza Cero

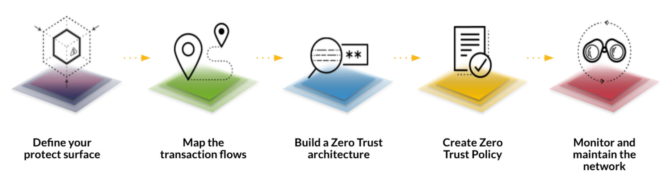

El trabajo de implementar una arquitectura de confianza cero se puede reducir a cinco pasos principales.

Comienza definiendo la llamada superficie de protección, lo que los usuarios quieren proteger. Eso es una salida de los esfuerzos anteriores en la administración de acceso que se centraban en la llamada superficie de ataque de vulnerabilidades específicas. Una superficie de protección puede abarcar sistemas dentro de las oficinas de una empresa, el cloud y el edge.

A partir de ahí, los usuarios crean un mapa de las transacciones que normalmente fluyen a través de sus redes y una arquitectura de confianza cero para protegerlas.

Luego establecen políticas de seguridad para la red.

Por último, monitorean el tráfico de red para asegurarse de que las transacciones se mantengan dentro de las políticas en todas las cargas de trabajo.

Tanto el informe NSTAC (anterior) como Kindervag sugieren estos mismos pasos para crear un entorno de confianza cero.

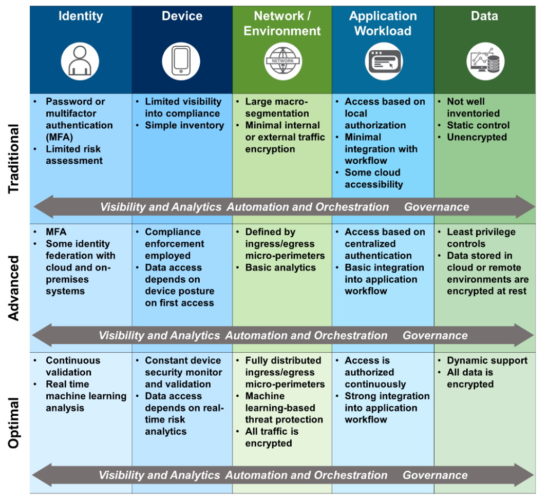

Es importante tener en cuenta que la confianza cero es un viaje, no un destino. Los consultores y las agencias gubernamentales recomiendan a los usuarios adoptar un modelo de madurez de confianza cero para documentar las mejoras de seguridad de una organización a lo largo del tiempo.

La Agencia de Seguridad de la Infraestructura de Ciberseguridad, parte del Departamento de Seguridad Nacional de EE. UU., describió un modelo de este tipo (ver la tabla a continuación) en un documento de 2021.

En la práctica, los usuarios en entornos de confianza cero solicitan acceso a cada recurso protegido por separado. Normalmente usan la autenticación de varios factores (MFA), como proporcionar una contraseña en un equipo y, a continuación, un código enviado a un teléfono inteligente.

Es una política de acceso más adecuada para la protección de datos confidenciales, aplicaciones y la identidad del usuario, así como la prevención de ataques de malware y ransomware.

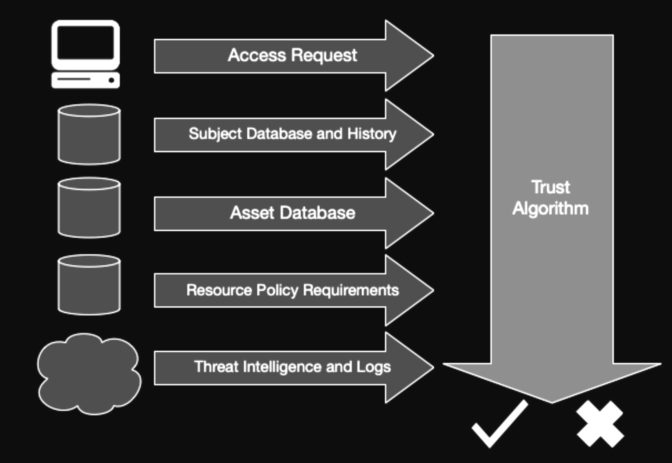

El informe de NIST enumera los ingredientes de un algoritmo (a continuación) que determina si un usuario tiene acceso o no a un recurso.

«Idealmente, un algoritmo de confianza debe ser contextual, pero esto puede no siempre ser posible», debido a los recursos de una empresa, dijo.

Algunos argumentan que la búsqueda de un algoritmo para medir la fiabilidad está en contra de la filosofía de la política de confianza cero. Otros tienen en cuenta que el machine learning tiene mucho que ofrecer aquí, ya que captura contexto de muchos eventos en una red para ayudar a tomar decisiones correctas sobre el acceso.

El Big Bang de la Confianza Cero

En mayo de 2021, el presidente Joe Biden lanzó una orden ejecutiva que encargó la confianza cero para los sistemas de computación del gobierno.

La orden les dio a las agencias federales 60 días para adoptar arquitecturas de confianza cero basadas en las recomendaciones de NIST. También pidió un manual sobre cómo lidiar con las violaciones de seguridad, una junta de seguridad para revisar incidentes importantes, incluso un programa para establecer etiquetas de advertencia de ciberseguridad para algunos productos de consumo.

Fue un momento del Big Bang para la confianza cero que todavía tiene eco en todo el mundo.

«El probable efecto que esto tuvo en avanzar en las conversaciones de confianza cero dentro de las salas de juntas y entre los equipos de seguridad de la información no se puede subestimar», dijo el informe de NSTAC.

¿Cuál Es la Historia de la Confianza Cero?

Alrededor de 2003, las ideas que llevaron a la confianza cero comenzaron a rebotar dentro del Departamento de Defensa de EE. UU., lo que llevó a un informe de 2007. Aproximadamente al mismo tiempo, un grupo informal de expertos en seguridad de la industria llamado Foro de Jericó acuñó el término «desperímetro».

Kindervag cristalizó el concepto y le dio un nombre en su informe de septiembre de 2010.

Argumentó que el enfoque de la industria en construir un foso alrededor de organizaciones con firewalls, VPN y sistemas de detección de intrusiones fue incorrecto. Los actores defectuosos y los paquetes de datos inescrutables ya estaban dentro de las organizaciones, amenazas que exigían un enfoque radicalmente nuevo.

La Seguridad Va Más Allá de los Firewalls

Desde sus primeros días instalando firewalls, «me di cuenta de que nuestro modelo de confianza era un problema», dijo en una entrevista. «Llevamos un concepto humano al mundo digital, y era simplemente ridículo».

En Forrester, tenía la tarea de averiguar por qué la ciberseguridad no funcionaba. En 2008, comenzó a usar el término «confianza cero» en charlas que describían su investigación.

En lugar de erigir un perímetro de red único impuesto por políticas y permisos de acceso de usuario, defendió un enfoque novedoso para la seguridad de la red basado en políticas de acceso menos privilegiadas. Cada punto de conexión debe aplicar políticas de acceso más detalladas en un tipo de segmentación de red que a veces se denomina microsegmentación.

Después de algunas primeras resistencias, los usuarios comenzaron a adoptar el concepto.

«Una vez me dijeron que la confianza cero se convertiría en mi trabajo completo. No le creí, pero tenía razón», dijo Kindervag, quien, en varios roles de la industria, ha ayudado a cientos de organizaciones a crear entornos de confianza cero.

Un Ecosistema de Confianza Cero en Expansión

De hecho, Gartner proyecta que, para 2025, al menos el 70% de las nuevas implementaciones de acceso remoto utilizarán lo que denomina acceso de red de confianza cero (ZTNA), en lugar de menos del 10% al final de 2021. (Gartner, Tecnologías emergentes: Adopción de conocimientos de crecimiento para el acceso a la red de confianza cero, G00764424, abril de 2022)

Esto se debe en parte a que la cuarentena del COVID aceleró los planes corporativos para aumentar la seguridad de los trabajadores remotos. Además, muchos proveedores de firewall ahora incluyen capacidades de ZTNA en sus productos.

Los analistas del mercado estiman que al menos 50 proveedores, desde Appgate hasta Zscaler, ahora ofrecen productos de seguridad alineados con el enfoque de confianza cero.

Cómo la IA Automatiza la Confianza Cero

Los usuarios en algunos entornos de confianza cero expresan frustración con las solicitudes repetidas de autenticación de varios factores. Es un desafío que algunos expertos ven como una oportunidad para la automatización con machine learning.

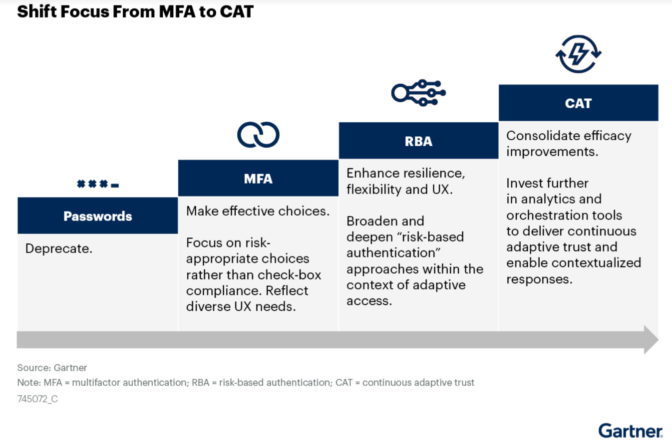

Por ejemplo, Gartner sugiere aplicar análisis en una estrategia de seguridad que denomina confianza adaptable continua. CAT (ver el cuadro que se encuentra a continuación) puede usar datos contextuales, como la identidad del dispositivo, la identidad de la red y la geolocalización, como una especie de verificación de realidad digital para ayudar a autenticar a los usuarios.

De hecho, las redes están llenas de datos que la IA puede analizar en tiempo real para pesar automáticamente las solicitudes de acceso y mejorar la seguridad.

«No recopilamos, mantenemos y observamos ni la mitad de los datos de la red que podríamos, pero existe inteligencia en esos datos que formará un panorama holístico de la seguridad de una red», dijo Bartley Richardson, gerente senior de infraestructura de IA e ingeniería de ciberseguridad en NVIDIA.

Los operadores humanos no pueden rastrear todos los datos confidenciales que genera una red ni establecer políticas para todas las vulnerabilidades posibles. Pero pueden aplicar la IA para buscar datos sospechosos y, luego, responder rápidamente.

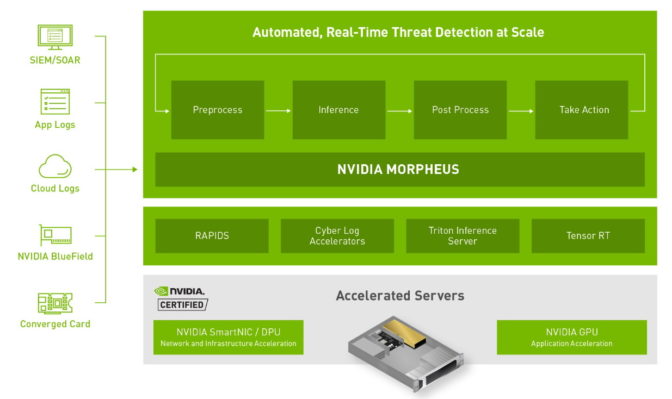

«Queremos dar a las empresas las herramientas para construir y automatizar entornos robustos de confianza cero con defensas que viven en toda la estructura de sus data centers», dijo Richardson, quien lidera el desarrollo en NVIDIA Morpheus, un framework de ciberseguridad abierto de IA y coautor de un blog técnico sobre confianza cero.

NVIDIA proporciona modelos de IA previamente entrenados para Morpheus, o los usuarios pueden elegir un modelo de un tercero o construir uno por sí mismos.

«El trabajo en el pipeline e ingeniería del backend es difícil, pero tenemos experiencia en eso y podemos diseñarlo para ti», dijo.

Es el tipo de capacidad que los expertos como Kindervag ven como parte del futuro para una estrategia de confianza cero.

«La respuesta manual de los analistas de seguridad es demasiado difícil e ineficaz», escribió en un informe de 2014. «La madurez de los sistemas es tal que ahora se puede lograr un nivel valioso y confiable de automatización».

Para obtener más información sobre los principios de IA y confianza cero, lee este blog o mira el siguiente video. Para obtener más información sobre cómo las DPU de NVIDIA permiten la confianza cero, lee este blog técnico.

Obtén más información sobre la ciberseguridad en el Blog Técnico de NVIDIA.